Analizo problemas, diseño soluciones e implemento herramientas. Me apasiona el software empezando por el usuario y terminando en la infraestructura.

Ayudo a startups desde Tetuan Valley y soy Premiado de Netmentora.

Blog

Evaluando React Context y Redux

Desde la inclusión de los hooks en React existe el malentendido de que la combinación de los hooks useContext y useReducer sustituye a Redux…

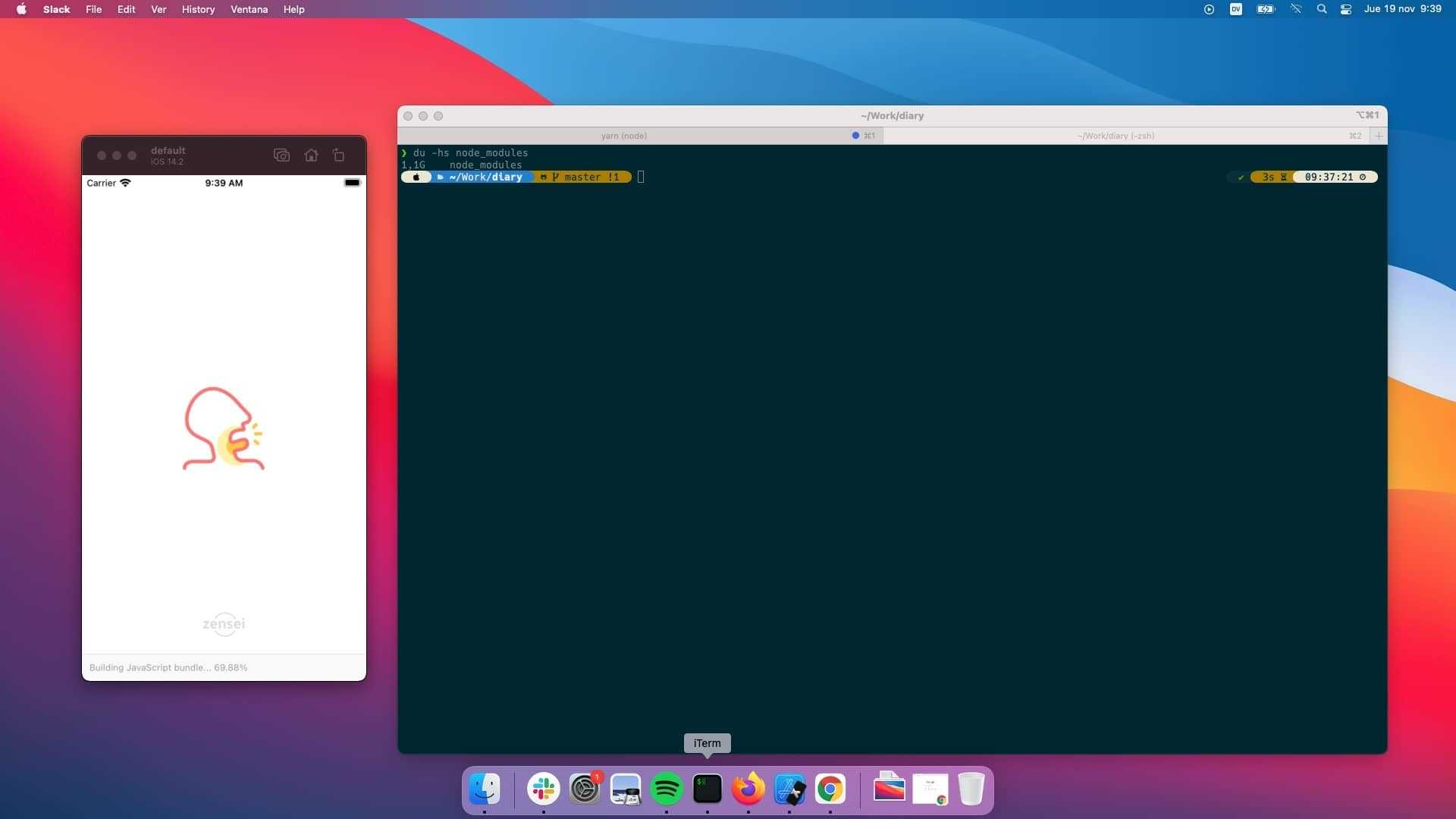

Instalar macOS Big Sur: de cero a entorno de desarrollo

Con cada actualización de macOS aprovecho para instalar desde cero. Con la práctica he (semi-)automatizado el proceso para tenerlo a punto…

Aprendiendo Gatsby con gatsby-starter-blog

Llevo tiempo oyendo las ventajas de Gatsby como generador de sitios web estáticos y como ejemplo de Jamstack. Así que una tarde me lancé con…

Estructurar un proyecto Python

Construiremos una plantilla para un proyecto Python siguiendo las buenas prácticas, explicando su estructura de directorios y herramientas.

Cómo gestionar tus dotfiles con dotbot

¿Qué son los dotfiles? ¿Cómo puedo compartirlos en GitHub? Utilizaremos dotbot para gestionarlos y muestro mis dotfiles preferidos.

Cómo funciona la Integración Continua

Cuál es el concepto de Integración Continua (CI), qué necesitamos, cómo estructurar tests unitarios y de sistemas y problemas con microservicios.

3 proyectos Python para empezar con Serverless

Charla para Python Madrid en la que introduzco las arquitecturas Serverless y propongo tres proyectos con los que empezar en Python.

¿Qué es Serverless?

¿Cuáles son los conceptos que componen Serverless? ¿Cómo son las Funciones como Servicio (FaaS) ¿Qué nos aporta esta forma de trabajar?

Django, clases genéricas

Django es un framework para desarrollo web muy potente y muy bien documentado. Sin embargo una de sus fortalezas, las clases genéricas…

Homebrew, gestión de paquetes en Mac OS X

Homebrew es un sistema de gestión de paquetes de software para Mac OS X como podría ser un apt en sistemas GNU/Linux pero sin distribución…

NTP Sincronización de tiempos

Uno de los principios que debemos mantener en nuestros equipos es mantenerlos en hora. En algunos es un requisito, por ejemplo sistemas de…

Python generators

Todos conocemos las listas de Python mientras que sus hermanos los generadores son menos conocidos. Este breve artículo es un recordatorio…

Apache Ant, primeros pasos creando un build.xml

Uno de los inconvenientes en la construcción de software con más de dos ficheros (cualquier cosa que se salga de un "Hello world!") es el…

Transparencias

Microservicios: Cuándo y Cómo

Breve charla que expone los puntos fuertes y las complicaciones que traen las arquictecturas basadas en microservicios. Charla para el Club Tech de Google for Startups Madrid

Introduciendo Serverless en Proyectos Python

En esta charla citaremos las ventajas de Serverless y nos centraremos en las situaciones en las que podemos introducirlo dentro de nuestros proyectos Python. Utilizaremos AWS Lambda para los ejemplos para Python Madrid

VIM Plugin Management

Gestión de plugins dentro de VIM. Comparativa y uso de los gestores Pathogen and Vundle. Charla para el meetup de VIM Madrid

Descubriendo AngularJS 1 Try It!

Introducción AngularJS 1. Conceptos y puntos fuertes del framework desarrollando un proyecto de ejemplo. Charla para Try It! de la Universidad Politécnica de Madrid

The Hitchiker's Guide to the Web Development Try It!

Conceptos generales que incluyen la mayoría de los framework de desarrollo de aplicaciones web. Charla para el Try It! de la Universidad Politécnica de Madrid

Trucos y consejos trabajando con Django

Curso de aplicaciones adicionales a tener en cuenta para un proyecto Django con django-crispy-forms, south, pruebas y selenium